Bezpečnost informací na internetu: pravidla, možnosti, zabezpečení

Mnoho lidí neposkytuje bezpečnost na internetu kvůli hodnotě a jen pár z nich považuje za něco důležitého. Odmítnutí nutnosti ochrany je ohroženo všemi uživateli bez ohledu na účel použití počítače.

Bezpečnostní koncept

Dodržování bezpečnosti na internetu pomáhá zachovávat důvěrnost, anonymitu a integritu souborů.

Nejprve je třeba vyjasnit podmínky důvěrnosti a anonymity. Jednoduše řečeno, důvěrnost lze vysvětlit tak, že nikdo nevidí to, co uživatel v současné době dělá, ale teoreticky je možné zjistit jeho totožnost. Veškerá korespondence jsou zašifrována, respektive pouze dvě strany, které se účastní dialogu, si mohou přečíst text zprávy. Anonymita musí být chápána jako nemožnost identifikovat uživatele. Pokud dojde k incidentu, podezření spadá na obrovskou skupinu jednotlivců.

Mnoho jednoduchých akcí, které se na první pohled zdají bezpečné, nejsou. Například uživatelé, kteří ukládají fotky do cloudu, nebudou soukromí. To je způsobeno skutečností, že při nahrávání souboru na server se porovnávají sumy hash, nikoliv samotné soubory. Pokud tedy bezpečnostní pravidla na Internetu nejsou dodržována a v důsledku toho je systém infikován, existuje riziko, že třetí strany mohou tyto soubory přistupovat.

Existují čtyři hlavní body, které je třeba zvážit, abychom plně porozuměli pojmu bezpečnost a hrozby.

- Aktiva.

- Nástroje pro zabezpečení Internetu.

- Hrozby

- Vetřelci.

Aktiva - data, která jsou pro uživatele užitečná. Může to být soukromí, anonymita, obsah. Oni jsou ti, kteří jsou napadeni.

K zajištění ochrany proti hrozbám a vetřelcům se používají VPN, Thor, šifrování, dvoufaktorová autentizace, filtry HTTPS, firewall, SSL.

Skupina ohrožení zahrnuje malware, viry, rootkity, adware, spyware, phishing, vising, právní dohled a zneužívání.

Spory, hackeři a hackerské skupiny, kolegové, donucovací orgány a příbuzní mohou působit jako útočníci.

Anonymní nástroje

Používání anonymizátorů je jedním z nejjednodušších způsobů, jak skrýt svou identitu na internetu a získat přístup k blokovaným internetovým stránkám. Pro tento účel se používají anonymní stránky a aplikace prohlížeče. Příkladem toho je rozšíření Opera Turbo v prohlížeči Opera. Kliknutím na tlačítko Turbo uživatel skryje svou identitu a může navštívit naprosto veškeré zdroje.

Proxy servery - některé počítače s nainstalovanými programy, které akceptují požadavky na anonymní připojení k webům.

Když používáte takový nástroj, musíte být obzvláště opatrní, protože na každém serveru proxy existuje sniffer, který čte absolutně vše, co uživatel zadá. To může být bezpečnostní hrozba na internetu.

VPN skrývá IP uživatele, čímž poskytuje přístup k těm službám, které jsou poskytovateli blokovány.

Je nutné si uvědomit, že všechny servery uchovávají záznamy, i když je uvedeno opak. Při provádění operativních vyhledávacích aktivit je snadné zjistit, kdo je připojen k síti VPN.

Základní anonymita vypadá jako spousta dvou VPN. Poskytovatel vidí připojení k jedné VPN, ale neví, že žádost je přesměrována na druhou. Stejně jako Double VPN existuje trojnásobná VPN, která používá tři uzly.

Složitějším balíčkem pro zajištění bezpečnosti informací na Internetu je VPN-Tor-VPN. Poskytovatel zjistí, že je přihlášen VPN a akce se provádí z jiné adresy IP. Ale není možné vysledovat, co se děje mezi nimi kvůli použití Thor.

Otisk prstu

Fingerprint prohlížeče je jedním z běžných způsobů, jak de-anonymizovat uživatele. Sbírka tiskovin od zákazníků se provádí pomocí javascriptu.

Tyto informace o vzdáleném zařízení pro další identifikaci uživatele. Používá se jako jeden z bezpečnostních nástrojů na internetu. Pomáhá rozlišovat reálnou návštěvnost od podvodných, aby se zabránilo krádežím identity, podvodům z kreditních karet. Pomocí otisku prstu získáte více individuálních informací, což je považováno za porušení soukromí uživatelů. Metody otisku prstu umožňují přístup ke skrytým parametrům, jako je MAC adresa, jedinečné sériové číslo zařízení apod.

Získání MAC adresy síťové karty počítače vám umožní určit nejbližší wi-fi a zjistit umístění každého z nich. Chcete-li se vyhnout riziku odhalení vaší identity, musíte použít anonymní nástroje.

Výběr silných hesel

Jedním z prvních bezpečnostních pravidel na internetu je použití složitých hesel. V efektivním hesle se jako identifikátor používá znaková sada včetně čísel, písmen ve velkých i malých písmenách, speciálních znaků a soli (počet znaků, které komplikují heslo).

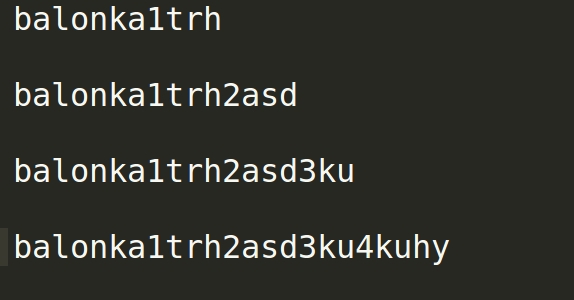

Například do určité chvíle uživatel pracoval s heslem balonka. Po chvíli vyžaduje místo použití čísel. Uživatel přidá potřebné znaky - dostane balonka11. Po nějaké době se rozhodne změnit heslo a zapíše balonka22, pak balonka1122. V tomto případě se heslo zhoršuje, u crackeru jsou tyto změny téměř bezvýznamné. Správné nasazení hesla vypadá takto:

V tomto případě bude obtížnější najít heslo. Je zřejmé, že pro jeho tvorbu čísla a sůl byly přidány postupně. Perfektní každé heslo musí být jiné než předchozí.

Identifikace dvou faktorů

Dvoufaktorová autentizace - jsou to metody identifikace uživatele v jakékoli službě. Pro tento účel se používají dva typy ověřování dat. Obvykle první hranice je přihlašovací jméno a heslo, druhá je kód, který přichází SMS nebo e-mail. Alternativně může být použita jiná bezpečnostní metoda, která vyžaduje speciální USB dongle nebo biometrické údaje uživatele.

Ochrana dvou faktorů není všelékem únosu účtu, ale spolehlivou bariérou proti hackování. Pokud bylo heslo ohroženo, musí útočník získat přístup k mobilnímu nebo e-mailovému účtu pro přihlášení k účtu. Je také vhodným způsobem upozornit vlastníka na pokus o hack. Pokud telefon přijímá zprávy s jednorázovým kódem, signalizuje vstup třetím stranám do účtu.

Druhým ochranným faktorem pro tuto autentizační metodu může být otisk prstu nebo retinální skenování, vzor srdce, elektromagnetické tetování.

Ukládání hesel na webu

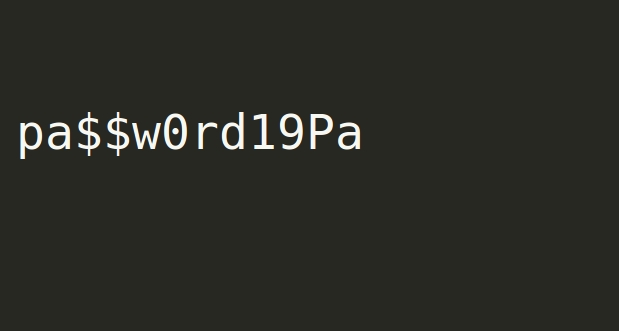

Obvykle jsou přihlašovací údaje uživatele uloženy v šachovnicové podobě. Při hackování webu útočník zkopíruje tyto informace - je to velmi snadné jej dekódovat. Pro tento účel se používají jednoduché metody: softwarové a online služby.

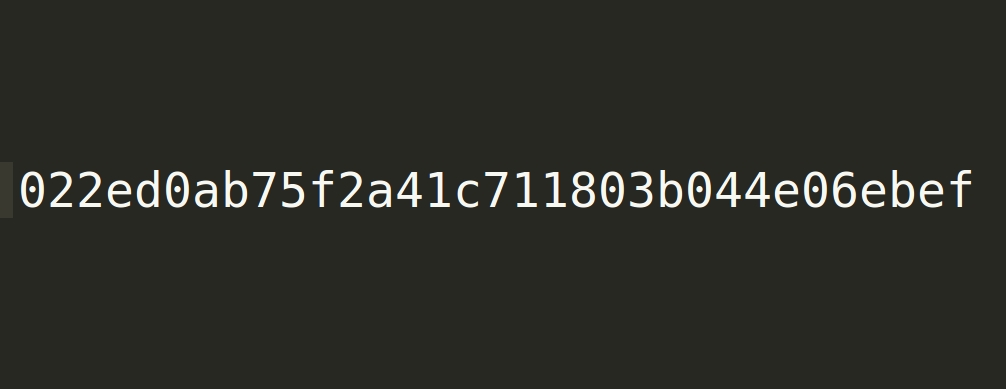

Například

dekódováno do

Toto je poměrně efektivní heslo, bude to trvat asi 9 tisíc hodin, než ho rozbijete. Obsahuje všechny potřebné symboly, velká a malá písmena, čísla. Ale vzhledem k tomu, že informace jsou uloženy na webu v nezašifrované podobě, efektivita hesla má tendenci nulovat.

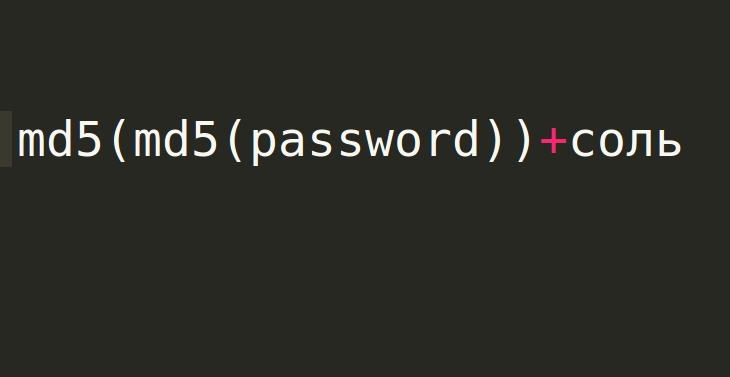

Někdy je používán dvojitý hash.

md5(md5(password)) Výsledek takové funkce není mnohem bezpečnější, protože získání počátečního záznamu je stejně snadné jako při běžném hašování. Dokonce i slaný hash může být hacknut.

Protokol HTTPS

Protokol https je rozšíření protokolu HTTP, který slouží k podpoře šifrování a zvýšení bezpečnosti.

Na rozdíl od http, pro který je použit port 80, je port default 443 použit pro https.

Existují takové chyby.

- Směs http a https.

- Útočí "Muž uprostřed."

Při použití smíšené funkce HTTP a httpsu to může vést k ohrožení informací. Pokud je stránka načtena pomocí protokolu https, ale css a javascript jsou načteny přes nešifrovaný protokol, útočník obdrží data stránky HTML v době načítání.

Když útočí na "muže uprostřed", mezi klientem a serverem je vložen útočník a veškerý provoz, který může ovládat podle vlastního uvážení, prochází skrze něj.

Antivirus

Antivirový software je spolehlivé řešení pro ochranu vašeho počítače před možnými hrozbami a útoky. Poskytují internetovou bezpečnost pro školáky tím, že blokují potenciálně nebezpečné stránky, nebezpečné odkazy a stahování, e-maily, software atd. Používá se k ochraně osobních údajů z programů ransomwaru, phishingových útoků. K dispozici jsou internetové bezpečnostní nástroje pro rodiče, které vám umožňují řídit provoz a blokovat služby s obsahem, který je pro děti nepřípustný.

Testovaný software

Nejjednodušší způsob, jak infikovat počítač, je instalace pirátského softwaru nebo operačního systému. Jedná se o jednu z běžných příčin ohrožení bezpečnosti dětí na internetu.

Uživatel například stáhne zkušební verzi programu, použije jej, dokud se nevyžaduje heslo. On pak najde patch, nainstaluje ji a tak infikuje počítač. Programy pirátství přispívají k vypadávání nežádoucí reklamy na obrazovce, snižují bezpečnost systému, nepříznivě ovlivňují výkon systému. V operačním systému existují prostředky k blokování souborů nebo softwaru. V takovém případě se zobrazí oznámení, že nastavení zabezpečení Internetu neumožňuje otevření souboru.

Návštěva bezpečných stránek

Při návštěvách stránek s certifikátem SSL se snižuje pravděpodobnost, že se stanou oběťmi podvodníků. Přítomnost certifikátu znamená, že přenášená data jsou šifrována, všechny vstupní údaje formuláře stránek jsou důvěrné. Po instalaci šifrování SSL je aktivován protokol https. Toto je zobrazeno nalevo od adresního řádku, obvykle ve formě ikony zámku nebo "Chráněno".

Návštěva certifikovaných stránek nezaručuje úplnou bezpečnost. Tyto stránky mohou obsahovat odkazy se škodlivým kódem.

Cookies

Absolutně každý prohlížeč ukládá soubory cookie.

Jedná se o textový soubor s informacemi uloženými v počítači. Obsahuje ověřovací data, používaná pro zjednodušení přístupu k službám, pro ukládání uživatelských nastavení. Únosové soubory cookie umožňují útočníkům přístup k účtu oběti. To může negativně ovlivnit bezpečnost dětí na internetu.

Použitím snifferu se soubory cookie odesílají při odeslání do otevřené http relace. Útok útoku XSS se používá k útoku na webové stránky. Stává se to takhle. Průmyslovec injektuje škodlivý kód, který je aktivován při pokusu o kliknutí na odkaz. Škodlivý kód ukradl uložená uživatelská data z prohlížeče, odesílá na server.

Přestože potřebujete fyzický přístup k počítači ke kopírování souborů cookie, zůstávají skutečným útokem. Cookies jsou uloženy bez ochrany jako databáze SQL. Google Chrome šifruje soubory cookie v místním úložišti. To značně komplikuje jejich příjem, ale stále je to možné. Proto doporučujeme používat hlavní způsoby, jak zachovat bezpečnost informací na Internetu: používat šifrované připojení, nereagovat na pochybné odkazy, přihlašovat pouze důvěryhodné zdroje, ukončit autorizovanou relaci stisknutím tlačítka ukončení, neukládat hesla, odstranit uložené soubory cookie a vymazat mezipaměť prohlížeče.

Kontrola hackování

Bezpečnostní úložiště na internetu jsou obvykle docela efektivní, ale nevylučují možnost hackingu. Často existují takové situace, kdy antivirový program nehlásí, že přístup k účtu byl získán třetími stranami. Proto je třeba je zkontrolovat sami.

K dispozici je služba, jakou jste si koupili. Obsahuje rozsáhlou databázi e-mailových adres, které padly do nepřátelských rukou. Je-li adresa ohrožena, je uživatel příslušně upozorněn.

Další podobná služba, leakbase, poskytuje úplnější informace a kontroluje nejen e-mail, ale také jméno a příjmení, jména, uživatelské jména, ip pro hacking.

Pokud bylo zjištěno, že pošta byla napadena, musíte okamžitě změnit heslo.

Honeypot

Chcete-li zaměnit útočníka, můžete použít hanipot. Toto je záložka obsahující falešné údaje, které hacker vyhledá. Pomáhá shromažďovat informace o chování hackerů a metodách ovlivňování, které umožňují určit strategii útočníka, seznam prostředků pro zásah. Může být použit jako vyhrazený server nebo síťová služba.

Honipot a monitorovací systém pomáhá identifikovat fakt hackingu. Tyto nástroje jsou často drahé, ale neúčinné. Služba canarytokens.org řeší problém identifikace hackingu. Používá falešné prostředky, jako jsou dokumenty nebo domény. Při pokusu o otevření kterékoli z nich je odeslána žádost, pomocí které se uživatel dozví o úniku. Nejjednodušší implementací je dokument aplikace Word nazvaný heslo s hesly a dalšími pseudo informacemi.