Útok DDoS: jak to dělat? DDoS Attack Software

Zřejmě většina moderních uživatelů počítačových systémů slyšela o takovém věce, jako je útok DDoS. Jak to udělat samo o sobě, samozřejmě, nebudou nyní zvažovány (pokud pro informační účely), protože takové akce v souladu s jakýmikoli právními předpisy jsou nelegální. Bude však možné zjistit, co to je a jak to funguje. Nezapomeňte však okamžitě: neměli byste vzít materiál níže, jako nějaký pokyn nebo návod k akci. Informace jsou poskytovány pouze za účelem obecného porozumění problému a pouze za teoretické znalosti. Použití určitých softwarových produktů nebo organizování nezákonných akcí může mít za následek trestní odpovědnost.

Co je to útok DDoS na serveru?

Koncept útoků DDoS lze interpretovat na základě dekódování anglických zkratek. Zkratka označuje Distribuované odmítnutí služby, což je zhruba řečeno odmítnutí služby nebo provozuschopnost.

Pokud pochopíte, jaký je útok DDoS na serveru, obecně je to zatížení prostředku prostřednictvím zvýšeného počtu požadavků uživatelů (požadavků) na určitý komunikační kanál, což přirozeně omezuje množství provozu, když server prostě není schopen procesu. To způsobuje přetížení. Ve skutečnosti, software a hardware serveru prostě nemají dostatek výpočetních zdrojů pro vyřešení všech požadavků.

Principy útočné organizace

Útok DDoS se zásadně zakládá na několika základních podmínkách. Nejdůležitější je získat přístup k počítači uživatele nebo dokonce k serveru v první fázi, do něhož do něj patří škodlivý kód ve formě programů, které se nyní nazývají trojské koně.

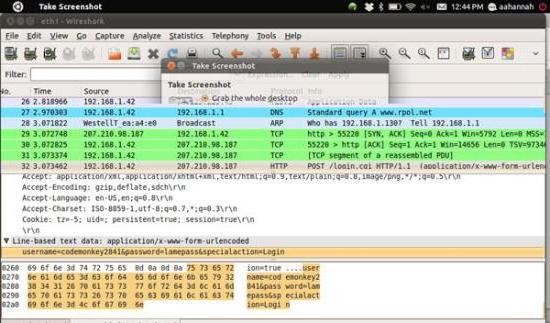

Jak uspořádat útok DDoS v této fázi? Úplně snadné. Chcete-li infikovat počítače, můžete použít takzvané sniffery. Stačí odeslat oběť dopis na e-mailovou adresu s přílohou (například obrázek obsahující spustitelný kód), když je otevřen, útočník získá přístup k cizímu počítači prostřednictvím své IP adresy.

Nyní pár slov o tom, co znamená druhá fáze, která zahrnuje útok DDoS. Jak provést následující odvolání? Je nutné, aby byl maximální počet hitech odeslán na server nebo na internetový zdroj. Přirozeně to není možné udělat z jednoho terminálu, takže budou muset být použity další počítače. Závěr se naznačuje: je nutné, aby infikovaný vir infikoval. Tyto skripty, jejichž verze jsou připraveny i na Internetu, jsou zpravidla samokopírovány a infikují jiné terminály síťové prostředí s aktivním připojením nebo přes internet.

Typy útoků DDoS

DDoS-útok v obecném smyslu se nazývá tak pouze podmíněně. Ve skutečnosti existují nejméně čtyři odrůdy (ačkoli dnes existuje až 12 změn):

- havárii serveru zasláním nesprávných pokynů k provedení;

- hromadné odesílání uživatelských dat, což vede k cyklickému ověření;

- povodně - nesprávně vytvořené požadavky;

- porucha komunikačního kanálu tím, že přetéká falešnými adresami.

Historie vzhledu

Poprvé byly takové útoky zahájeny v roce 1996, ale v té době nikdo nedal velký důraz na to. Vážný problém začal být odsouzen až v roce 1999, kdy byly napadeny největší servery na světě, jako jsou Amazon, Yahoo, E-Trade, eBay, CNN a další.

Důsledky vedly k významným ztrátám v souvislosti s přerušením těchto služeb, přestože byly v té době jen částečné případy. Na rozšířenou hrozbu projevu ještě nebyla.

Nejslavnější případ útoků DDoS

Nicméně, jak se ukázalo později, nebyl to jediný důvod. Největší útok DDoS v celé historii počítačového světa byl zaznamenán v roce 2013, kdy vznikl spor mezi společností Spamhaus a nizozemským poskytovatelem Cyberbunker.

První organizace, aniž by uvedla důvody, zahrnovala poskytovatele do seznamu spamerů, přestože mnoho respektovaných (a ne tak) organizací a služeb využívalo své servery. Kromě toho se servery poskytovatele podivně nacházely v budově bývalého bunkru NATO.

V reakci na tyto akce společnost Cyberbunker zahájila útok, který převzal CDN CloudFlare. První hit se uskutečnil 18. března, druhý den se rychlost hovoru zvýšila na 90 Gbit / s, na 21. místě byla klidná, ale 22. března dosáhla rychlost 120 Gbit / s. Zakázat CloudFlare se nezdařilo, takže rychlost byla zvýšena na 300 Gbit / s. K dnešnímu dni je to rekordní číslo.

Co jsou programy pro útoky DDoS?

Pokud jde o software, který se právě používá, nejčastěji používanou aplikací se považuje program LOIC, který však umožňuje napadnout pouze servery s již známými adresami IP a adresami URL. Co je nejsmutnější věc, je zveřejněna na internetu ke stažení zdarma.

Ale jak je již zřejmé, tato aplikace může být použita pouze ve spojení se softwarem, který umožňuje přístup k počítači někoho jiného. Z pochopitelných důvodů nejsou uvedeny názvy a úplné pokyny pro jejich použití.

Jak učinit útok sám?

Takže potřebujete útok DDoS. Jak to udělat sami, nyní stručně a zvážit. Předpokládá se, že sniffer pracoval a máte přístup k terminálu někoho jiného. Když spustíte spustitelný soubor programu Loic.exe, do okna se jednoduše zadají potřebné adresy a stiskne se tlačítko Zamknout.

Poté je nastavena maximální hodnota (minimálně 10 ve výchozím nastavení) v nastavení faderu protokolu HTTP / UDF / TCP, po kterém se k útoku spustí tlačítko IMMA CHARGIN MAH LAZER.

Jak chránit před útoky?

Když mluvíme o tom, které programy pro útoky DDoS se mohou setkat, je nemožné se obejít a prostředky jsou chráněny. Koneckonců, dokonce i třetí zákon Newtonu říká, že každá akce způsobuje opozici.

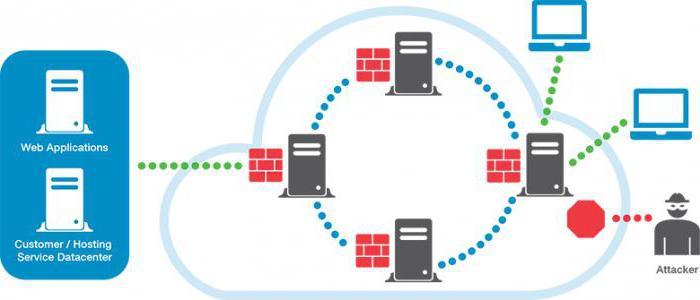

V nejjednodušším případě se používají antivirové programy a firewally (tzv. Firewally), které mohou být prezentovány buď v softwaru, nebo jako počítačový hardware. Navíc mnoho poskytovatelů zabezpečení může nastavit přerozdělení požadavků mezi více serverů, filtrovat příchozí provoz, nainstalovat duplicitní systémy ochrany atd.

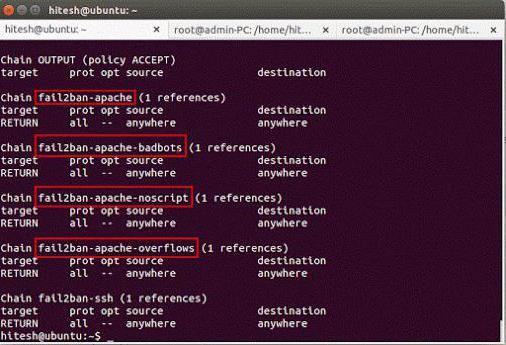

Jednou z metod provádění útoků je technologie DNS Amplification, technologie pro odesílání rekurzivních volání na neexistující návratové adresy na servery DNS. Stejně tak jako obranu proti takovým neštěstí můžete bezpečně použít univerzální balíček fail2ban, který dnes umožňuje nastavit dostatečně silnou bariéru pro takové zásilky.

Co potřebujete vědět víc?

Většinou je možné, že i dítě může získat přístup k počítači. V tomto případě se nevyžaduje ani velmi komplexní specializovaný software, později s počítačem "zombie" a může být proveden útok DDoS. Jak to udělat sami, obecně je již jasné.

Ale dělat si takové věci, myslím, to nestojí za to. Je pravda, že někteří začínající uživatelé a programátoři se snaží, abych tak řekl, z čistě sportovního zájmu. Nezapomeňte, že jakýkoli vedoucí admin bude vypočítat, pokud ne vy, místo poskytovatele, elementární, i když v určitém okamžiku byl na internetu používán anonymní proxy server. Není třeba jít daleko. Stejný zdroj WhoIs může poskytnout spoustu informací, které ani nehádáte. Tak, jak říkají, věc technologie.

Zbývá pouze kontaktovat poskytovatele s odpovídající žádostí s uvedením externí IP a on (podle mezinárodních standardů) poskytne informace o vaší poloze a osobních údajích. Proto by výše uvedený materiál neměl být považován za pobídku k nezákonným činnostem. To má vážné důsledky.

Pokud jde o samotné útoky, stojí za to říkat zvlášť, že byste měli přijmout určitá opatření k ochraně systému sami, protože škodlivé kódy lze dokonce nalézt v internetových banerech, když na něj kliknete, může být trojan stažen do počítače. A ne všechny antivirové programy mohou tyto hrozby filtrovat. A skutečnost, že se počítač může obrátit na takovou zombie samotnou, není vůbec diskutován. Uživatel tohoto nemusí ani upozornit (pokud se odchozí provoz nezvýší). Instalace a konfigurace balíčku fail2ban je poměrně komplikovaná, a proto jako nejprimitivnější nástroje byste měli používat závažné antivirové programy (ESET, Kaspersky) a ne svobodné softwarové produkty a také nezakazovat své vlastní bezpečnostní nástroje Windows jako firewall.