Virus šifrování: jak jej odebrat a obnovit šifrované soubory

Skutečnost, že internet je dnes plný virů, není překvapující. Mnoho uživatelů vnímá situace související s jejich dopadem na systémy nebo osobní údaje, mírně řečeno, dívá se na prsty, ale pouze do doby, než je virus v šifrovacím systému specificky instalován v systému. Jak vyléčit a dešifrovat data uložená na pevném disku, většina běžných uživatelů to neví. Proto tento kontingent a "veden" na požadavky kladené útočníky. Uvidíme však, co lze udělat, pokud je tato hrozba zjištěna, nebo zabránit jejímu pronikání do systému.

Co je virovou šifrou?

Tento typ hrozby používá standardní a nestandardní šifrovací algoritmy, které zcela mění obsah a blokují přístup. Například bude zcela nemožné otevřít šifrovaný textový soubor pro čtení nebo úpravu, stejně jako přehrávání multimediálního obsahu (grafiky, videa nebo zvuku). Dokonce ani standardní akce pro kopírování nebo přesouvání objektů nejsou k dispozici.

Software samotného viru je nástrojem, který šifruje data tak, že není vždy možné obnovit původní stav i po odstranění hrozby ze systému. Tyto škodlivé programy typicky vytvářejí vlastní kopie a jsou velmi hluboce uloženy v systému, takže může být zcela odstraněn virus šifrování souborů. Odinstalováním hlavního programu nebo vymazáním hlavního těla viru se uživatel nezbavuje dopadu hrozby, aniž by se zmínil o obnovení šifrovaných informací.

Jak se do systému dostává hrozba?

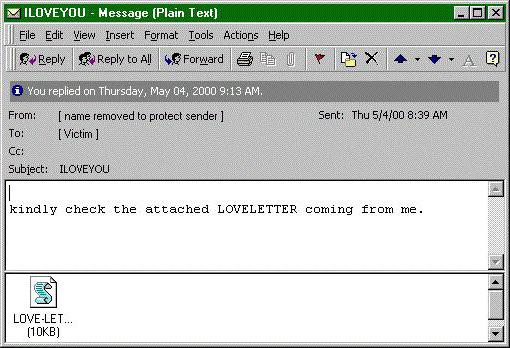

Hrozby tohoto typu jsou zpravidla zaměřeny hlavně na velké obchodní struktury a mohou proniknout do počítačů prostřednictvím e-mailových programů, když zaměstnanec otevře údajně připojený e-mailový dokument, což je například dodatek ke smlouvě o spolupráci nebo plán dodávky zboží (komerční návrhy s investicemi z pochybných zdrojů - první cesta k viru).

Problém je v tom, že šifrovací virus na počítači, který má přístup k místní síti, se mu může přizpůsobit a vytvářet vlastní kopie nejen v síťovém prostředí, ale i na administračním terminálu, pokud nemá potřebné ochranné nástroje ve formě antivirového softwaru, firewall nebo firewall.

Někdy mohou tyto hrozby pronikat do počítačových systémů běžných uživatelů, kteří do značné míry nemají zájem pro vetřelce. K tomu dochází při instalaci některých programů stažených z pochybných internetových zdrojů. Mnoho uživatelů ignoruje varování antivirového systému na začátku bootovacího prostoru a během instalace nevěnuje pozornost návrhům instalace dalšího softwaru, panelů nebo zásuvných modulů prohlížeče, a pak se kousne do loktů, jak říkají.

Odrůdy virů a některé historie

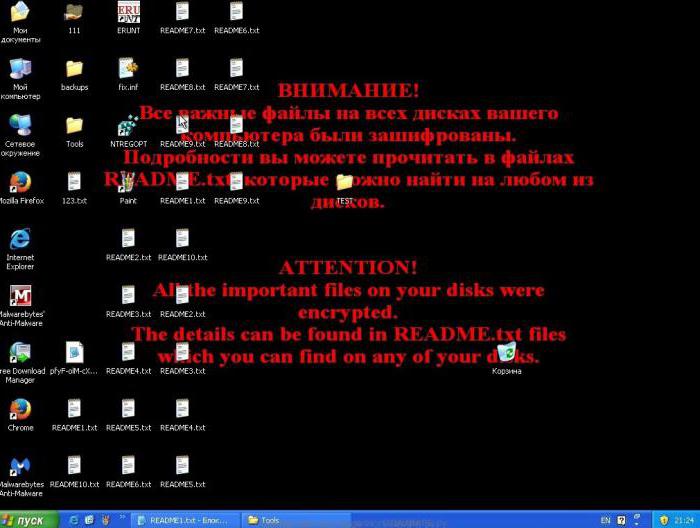

V podstatě hrozby tohoto typu, zejména nejnebezpečnější šifrovací virus No_more_ransom, jsou klasifikovány nejen jako nástroje pro šifrování dat nebo blokování přístupu k nim. Ve skutečnosti jsou všechny takové škodlivé aplikace ransomware. Jinými slovy, útočníci vyžadují určitý úplatek za dešifrování informací, protože bez prvního programu tento proces nebude možný. Částečně to je.

Ale pokud se podíváte na příběh, můžete vidět, že jedním z prvních virů tohoto typu, i když ne vydělávat peníze, byl neslavný applet I Love You, který zcela zakódoval multimediální soubory (převážně hudební skladby) v uživatelských systémech. Dešifrování souborů po šifrovacím viru v té době nebylo možné. Nyní s touto hrozbou můžete bojovat elementárně.

Ale vývoj samotných virů nebo použitých šifrovacích algoritmů nestojí za to. Chybějící viry jsou XTBL, CBF, Breaking_Bad, [email protected] a spousta dalších nepříjemných věcí.

Metody vlivu na soubory uživatelů

A pokud se nedávno většina útoků uskutečnila pomocí algoritmů RSA-1024 založených na šifrování AES se stejnou bitovou hloubkou, tentýž šifrovací virus No_more_ransom je dnes prezentován v několika interpretacích pomocí šifrovacích klíčů založených na technologii RSA-2048 a dokonce i RSA-3072.

Problémy s dekódováním použitých algoritmů

Problém je v tom, že moderní dešifrovací systémy, které čelí tomuto nebezpečí, byly bezmocné. Dešifrování souborů po šifrovacím viru na základě AES256 je stále nějak podporováno a za předpokladu, že klíč má vyšší bitovou hloubku, téměř všichni vývojáři prostě pokrčí rameny. To mimochodem potvrzují odborníci z Kaspersky Lab a Eset.

V nejvíce primitivní verzi je uživatel, který kontaktoval podpůrnou službu, vyzván k odeslání šifrovaného souboru a jeho originálu pro porovnání a další operace k určení šifrovacího algoritmu a metod obnovy. Ale zpravidla ve většině případů to nefunguje. Šifrovací virus však může samotné soubory dešifrovat, jak se předpokládá, pokud oběť souhlasí s podmínkami útočníků a platí určitou částku peněz. Takový přístup však vyvolává legitimní pochybnosti. A tady je důvod.

Šifrovací virus: jak vyléčit a dešifrovat soubory a lze je provést?

Údajně, po zaplacení, hackeři aktivují dešifrování prostřednictvím vzdáleného přístupu k jejich viru, který sedí v systému nebo prostřednictvím dalšího appletu, pokud je tělo viru odstraněno. Vypadá to více než pochybné.

Chtěl bych poznamenat, že internet je plný falešných příspěvků, které podle jejich názoru zaplatili požadovanou částku a data byla úspěšně obnovena. To je všechno lež! A pravdou je - kde je záruka, že po platbě není šifrovací virus v systému znovu aktivován? Pochopení psychologie zlodějů není těžké: pokud jednou zaplatíte, budete platit znovu. A pokud mluvíme o obzvláště důležitých informacích, jako je například specifický komerční, vědecký nebo vojenský vývoj, majitelé takových informací jsou ochotni platit co nejvíce, dokud budou soubory spolehlivé a spolehlivé.

První prostředek k odstranění hrozby

Taková je povaha šifrovacího viru. Jak vyléčit a dešifrovat soubory po vystavení hrozbě? V žádném případě, pokud nejsou k dispozici žádné nástroje, které také ne vždy pomáhají. Ale můžete to zkusit.

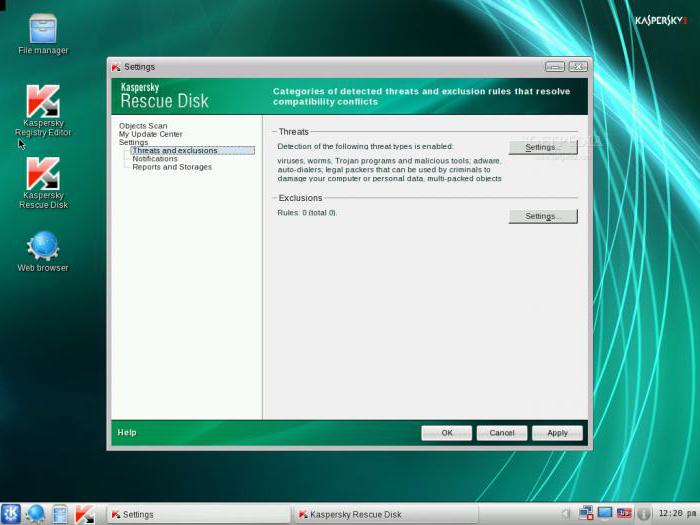

Předpokládejme, že se v systému objevil virus typu crypto. Jak vyléčit infikované soubory? Nejprve byste měli provést hloubkovou kontrolu systému bez použití technologie SMART, která umožňuje detekci hrozeb pouze v případě, že jsou zaváděcí sektory a systémové soubory poškozeny.

Doporučuje se nepoužívat stávající běžné skenery, které již hrozbu chyběly, ale používaly přenosné nástroje. Nejlepším řešením by bylo zavést systém Kaspersky Rescue Disk, který může začít ještě před spuštěním operačního systému.

Ale je to jen polovina bitvy, protože tímto způsobem se můžete zbavit samotného viru. Ale s dekodérem bude těžší. Ale o tom později.

Existuje ještě jedna kategorie, pod kterou šifrovací viry spadnou. Jak dešifrovat informace budou uvedeny samostatně, ale prozatím se zamyslíme nad skutečností, že v systému mohou existovat zcela otevřeně ve formě oficiálně instalovaných programů a aplikací (křehkost útočníků nepozná žádný limit, protože hrozba se ani nezkouší zamaskovat).

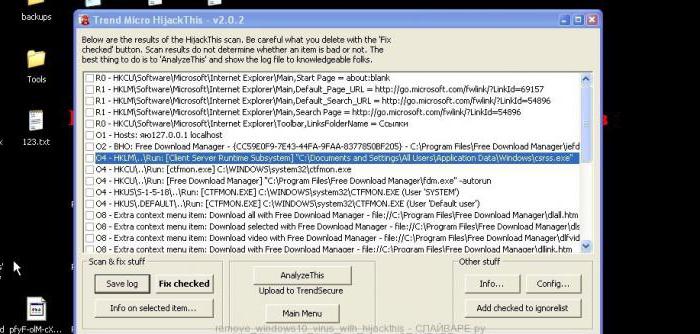

V tomto případě byste měli použít sekci programů a komponent, kde se provádí standardní mazání. Je však třeba věnovat pozornost skutečnosti, že standardní odinstalační systém Windows neodstraní úplně všechny programové soubory. Zejména šifrovací virus výkupného je schopen vytvořit vlastní složky v kořenových adresářích systému (obvykle to jsou adresáře Csrss, kde je přítomen stejný spustitelný soubor csrss.exe). Systém Windows, System32 nebo uživatelské adresáře (uživatelé na systémovém disku) jsou vybráni jako hlavní umístění.

Kromě toho šifrovací virus No_more_ransom zapisuje své vlastní klíče do registru jako odkaz na oficiální systémovou službu. Klientský server Runtime Subsystem, který je pro mnoho lidí zavádějící, protože tato služba by měla být odpovědná za interakce klientského a serverového softwaru. Samotný klíč je umístěn ve složce Run, kterou lze získat prostřednictvím pobočky HKLM. Je zřejmé, že k vymazání těchto klíčů je třeba ručně.

Chcete-li to ulehčit, můžete použít nástroje jako iObit Uninstaller, které automaticky vyhledávají zbytkové soubory a klíče registru (ale pouze v případě, že je virus v systému vnímán jako nainstalovaná aplikace). Ale to je nejjednodušší věc.

Řešení nabízená vývojáři antivirového softwaru

Dešifrování šifrovacího viru se předpokládá, že se provádí pomocí zvláštních nástrojů, ačkoli s technologií s klíčem 2048 nebo 3072 bitů, nestojí za to počítat (kromě toho mnoho z nich odstraní soubory po dešifrování a poté obnovené soubory zmizí kvůli přítomnost virového těla, které předtím nebylo odstraněno).

Nicméně můžete zkusit. Ze všech programů je poskytovat RectorDecryptor a ShadowExplorer. Domníváme se, že zatím nebylo vytvořeno nic. Problém však může také spočívat v tom, že při pokusu o použití dekodéru neexistuje žádná záruka, že vytvrzené soubory nebudou odstraněny. To znamená, že pokud se nezbavíte původně viru, pokus o dešifrování bude odsouzen k selhání.

Kromě smazání zašifrovaných informací může dojít k smrtitelnému výsledku - celý systém nebude fungovat. Moderní šifrovací virus navíc může ovlivnit nejen data uložená na pevném disku počítače, ale také soubory uložené v počítači cloud storage. A neexistují žádná řešení, která by obnovila informace. Kromě toho, jak se ukázalo, v mnoha službách se podniká nedostatečně účinná ochranná opatření (tentýž vestavěný v systému Windows 10 OneDrive, který je vystaven přímo z operačního systému).

Základní řešení problému

Jak je již zřejmé, většina moderních metod neposkytuje pozitivní výsledek, pokud jsou infikovány takovými viry. Samozřejmě, pokud existuje originál poškozeného souboru, můžete jej odeslat na vyšetření antivirové laboratoři. Velmi vážné pochybnosti jsou však také způsobeny skutečností, že běžný uživatel vytvoří záložní kopie dat, které při uložení na pevný disk mohou být také vystaveny škodlivému kódu. A skutečnost, že aby se zabránilo problémům, uživatelé kopírují informace na vyměnitelné média, vůbec nehovoříme.

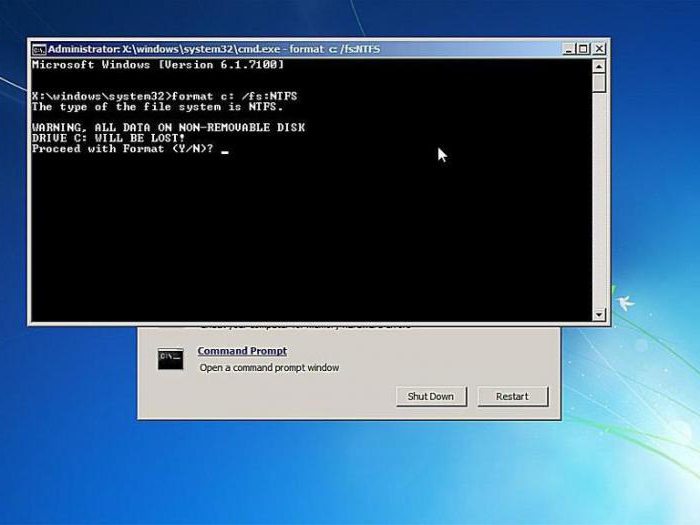

Pro kardinální řešení problému se závěr sama naznačuje: úplné formátování pevného disku a všechny logické oddíly se smazáním informací. Co dělat? Budete muset darovat, pokud nechcete, aby byl v systému znovu aktivován virus nebo jeho vlastní uložená kopie.

Chcete-li to provést, neměli byste používat samotné nástroje systému Windows (což znamená formátování virtuálních diskových oddílů, jelikož při pokusu o přístup k systémovému disku bude vydán zákaz). Je lepší používat bootování z optických médií, jako je LiveCD nebo distribuce instalace, například vytvořené pomocí nástroje Media Creation Tool for Windows 10.

Před formátováním, pokud je virus odebrán ze systému, se můžete pokusit obnovit integritu komponent systému prostřednictvím příkazového řádku (sfc / scannow), ale pokud jde o dešifrování a odemknutí dat, nebude to mít vliv. Proto formát c: - jediné správné možné řešení je, zda se vám to líbí nebo ne. To je jediný způsob, jak se zcela zbavit ohrožení tohoto typu. Bohužel, není jiná cesta! Dokonce i léčba standardními produkty nabízenými většinou antivirových balíčků je bezmocná.

Namísto následného slova

Pokud jde o zřejmé závěry, lze jen říci, že neexistuje jednotné a univerzální řešení, které by eliminovalo důsledky takových hrozeb (smutně, ale to potvrzuje většina vývojářů antivirového softwaru a kryptografických specialistů).

Zůstává nejasné, proč vznikly algoritmy založené na 1024-, 2048- a 3072-bitovém šifrování těch, kteří se přímo podílejí na vývoji a zavádění takových technologií? K dnešnímu dni je nejslibnějším a nejzachovalejším algoritmem AES256. Upozornění! 256! Tento systém, jak se ukázalo, není vhodný pro moderní viry. Co říci o pokusu o dešifrování klíčů?

Nicméně, aby se zabránilo zavádění hrozby do systému může být docela jednoduché. V nejjednodušším případě byste měli skenovat všechny příchozí zprávy s přílohami v aplikacích Outlook, Thunderbird a dalších e-mailových klientech s antivirovým programem bezprostředně po obdržení a v žádném případě neotevírat přílohy až do konce skenování. Měli byste také pečlivě přečíst návrhy instalace dalšího softwaru během instalace některých programů (většinou jsou napsány ve velmi malém tisku nebo skryty jako standardní doplňky, jako je aktualizace Flash Player nebo něco jiného). Multimediální komponenty se nejlépe aktualizují prostřednictvím oficiálních stránek. To je jediný způsob, jak alespoň nějak zabránit pronikání takových hrozeb do vašeho vlastního systému. Důsledky mohou být zcela nepředvídatelné, protože viry tohoto typu se okamžitě rozšířily do místní sítě. A pro společnost se takový obrat událostí může stát skutečným krachem všech podniků.

Nakonec správce systému by neměl být nečinný. Ochrana softwaru v této situaci je lepší vyloučit. Stejný firewall (firewall) by neměl být software, ale "železo" (samozřejmě s přiloženým softwarem na palubě). A je samozřejmé, že šetření finančních prostředků na nákup antivirových balíčků také nestojí za to. Je lepší koupit licenční balíček než instalovat primitivní programy, které údajně poskytují ochranu v reálném čase pouze od slov vývojáře.

A jestliže hrozba již pronikla do systému, sekvence akcí by měla zahrnovat odstranění samotného virového těla a teprve poté se pokusí dešifrovat poškozená data. V ideálním případě je to úplné formátování (poznamenat, ne rychle s vymazáním obsahu, a to plné, nejlépe obnovením nebo nahrazením stávajícího systému souborů, zaváděcích sektorů a záznamů).